Доступ к ресурсам ИВЦ

Для получения доступа к вычислительному комплексу ИВЦ необходимо ознакомиться с правилами работы и заполнить форму регистрации.

Доступ к интерфейсному серверу кластера возможен как из локальной сети НГУ, так и из интернет. Доступ осуществляется с использованием стандартных протоколов SSH и SFTP (SCP):

- Протоколы SFTP и SCP позволяют передавать файлы между персональной рабочей станцией пользователя и сервером ИВЦ.

- Протокол SSH позволяет работать на удалённом сервере, т.е. выполнять на нём команды. Например, компилировать свои программы и затем ставить их в очередь на выполнение.

Пользователям, работающим в операционных системах семейства Microsoft Windows, предлагается использовать следующее открытое программное обеспечение: SSH-клиент PuTTY и SFTP-клиент WinSCP. Пользователи, работающие в Unix-системах, уже имеют в их составе утилиты 'scp' и 'ssh'.

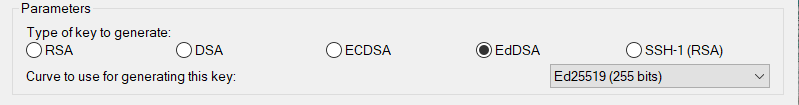

Для авторизации пользователей используются только персональные ключи EdDSA, использование паролей запрещено. При этом открытая (public) часть ключа сообщается пользователем администрации ИВЦ в процессе регистрации и в дальнейшем пользователь авторизуется закрытой (private) частью ключа. Закрытая часть должна храниться пользователем в месте, недоступном для посторонних лиц. Рекомендуется дополнительно закодировать закрытую часть, указав при генерации ключа парольную фразу (passphrase).

При необходимости один пользователь может использовать несколько ключей. Если у вас ещё нет своего ключа, его можно сгенерировать и использовать описанными ниже способами.

Обращаем внимание, что закрытые части ключей, созданных командами «puttygen» и «ssh-keygen», сохраняются в разных форматах. И хотя их взаимное преобразование возможно (это описано ниже), для простоты рекомендуется создавать ключ именно тем способом, который планируется использоваться в дальнейшем.

Пользователям ОС Windows

Создание ключа

Для создания нового ключа:

- Запустите программу puttygen, входящую в комплект PuTTY.

- Нажмите кнопку Generate и двигайте мышкой случайным образом поверх окна до завершения генерации. Эти движения используются как источник случайных чисел.

- После того, как ключ сгенерирован, введите парольную фразу в поля Key passphrase и Confirm passphrase. Запомните парольную фразу, в случае её утери восстановление невозможно, требуется создание нового ключа.

- Последовательно сохраните обе части ключа кнопками Save public key (без расширения) и Save private key (с расширением ppk). В случае возникновения ошибки пробуйте сохранить в другой место - скорее всего причина в том, что Windows не позволяет записывать в системные директории.

Подключение

После отправки открытой части персонального ключа в ИВЦ и получения подтверждения о предоставлении доступа запустите программу pageant. Щелките правой кнопкой мыши по появившемуся в системном трее значку программы и с помощью пункта меню «Add Key» загрузите сохраненную ранее закрытую часть в список активных ключей, указав парольную фразу (эту операцию необходимо будет повторять при каждом запуске программы «pageant»). При этом программа pageant раскодирует закрытую часть ключа с использованием парольной фразы и в дальнейшем будет передавать раскодированную часть программам putty и WinSCP, пытающимся произвести соединение.

Затем выберите в том же меню пункт «New session», в появившемся окне «PuTTY Configuration» в поле «Host Name (or IP address)» введите параметры подключения в формате ИмяВашейУчетнойЗаписи@СерверNUSC, сообщенные Вам при регистрации. В поле «Saved Sessions» укажите название, под которым Вы хотите сохранить параметры сессии и нажмите кнопку «Save». Затем нажмите кнопку «Open» - должно произойти соедининение, в результате чего Вы получите окно с приглашением к вводу команд. Обращаем внимание, что соединение должно произойти без запроса пароля (парольная фраза была использована ранее, в момент загрузки закрытой части в pageant). Если Вы все-таки получили в окне putty приглашение к вводу пароля, значит ранее что-то было сделано неверно.

В дальнейшем после запуска команды «pageant» и ввода закрытой части (как описано выше) сохранённые ранее параметры сессии можно выбрать в разделе «Saved Sessions» того же выпадающего меню.

Также следует указать putty кодировку символов, используемую сервером, иначе некоторые программы (например, популярный Midnight Commander) будут выглядеть не так, как нужно. Для этого надо запустить putty, выбрать сохраненную ранее ssh-сессию, нажать кнопку 'Load'. В древовидном меню слева переключиться на 'Window → Translation', справа в выпадающем листе 'Received data assumed to be in which character set' выбрать 'UTF-8'. Затем слева вернуться в 'Session' и сохранить изменившиеся настройки сессии.

Программа «WinSCP» при запуске выводит окно с интерфейсом, сильно похожим на PuTTY, в котором надо заполнить поля «Host name», «User name», «Private key file» и сохранить настройки кнопкой «Save». Затем подключиться, нажав кнопку «Login» и введя парольную фразу (если программа «pageant» настроена, как описано выше, запущена и в неё загружена закрытая часть ключа, указанная в WinSCP, то ввод парольной фразы не потребуется).

Пользователям Unix-подобных систем

Пользователям операционных систем на ядре Linux, семейства BSD, Cygwin и т.д. рекомендуется использовать утилиты OpenSSH.

Выполните команду:

ssh-keygen -t ed25519 -f newkey

Generating public/private ed25519 key pair. Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in newkey Your public key has been saved in newkey.pub

В результате в текущей директории будут созданы файлы «newkey» - закрытая часть и «newkey.pub» - открытая часть. После отправки открытой части в ИВЦ и получения подтверждения о предоставлении доступа Вы сможете установить соединение следующей командой:

ssh -i newkey ИмяВашейУчетнойЗаписи@СерверNUSC

Команда scp также имеет параметр -i, которым указывается, содержимое какого файла использовать в качестве закрытой части ключа при авторизации.

Закрытая часть ключа может быть помещена в файл ~/.ssh/id_ed25519 (должен быть доступен на чтение и запись только владельцу

mv -i newkey ~/.ssh/id_ed25519 mv -i newkey.pub ~/.ssh/id_ed25519.pub chmod go-rwx ~/.ssh/id_ed25519

ssh ИмяВашейУчетнойЗаписи@СерверNUSC

Логирование подключения

В случае, если не получается подключиться к интерфейсному серверу, для анализа ситуации могут потребоваться расширенные логи подключения клиентской программы.

SSH

Для консольной утилиты 'ssh' в Unix-подобных системах (также может использоваться и из Windows) необходимо добавить параметр '-vvv':

ssh -vvv login@server

Putty

Для настройки логирования нужно:

- Щелкнуть правой кнопкой мыши по иконке работающей утилиты pageant в системном трее.

- В появившемся меню выбрать «New Session».

- В открывшемся окне найти нужную сохранённую сессию, выбрать её, затем нажать кнопку «Load».

- В древовидном меню слева перейти в «Session → Logging», затем:

- В разделе «Session logging» выбрать «SSH packets»

- В «Log file name» указать удобный путь до файла, в который будут сохраняться логи. Например, «D:\putty.log»

- Установить галочку на «Flush log file frequently».

- В древовидном меню слева вернуться в «Session» и нажать кнопку «Save». Предварительно можно изменить название, под которым сессия будет сохранена, чтобы иметь две независимых сохранённых сессии - с логированием и без.

- Нажать на кнопку «Open», произойдет попытка подключения.

- Закрыть окно putty с неуспешным подключением, найти файл с логом и выслать его администрации ИВЦ.

WinSCP

Для настройки логирования нужно:

- Запустить WinSCP.

- В верхнем горизонтальном меню выбрать «Options → Preferences…».

- В открывшемся окне слева выбрать пункт «Logging», откроются настройки «Session log».

- Поставить галочку на «Enable session logging on level», уровень логирования оставить «Normal».

- Выбрать путь и имя для файла логов. По умолчанию используется «%TEMP%\!S.log», т.е. в директории для временных файлов (%TEMP%) будет создаваться лог с именем, соответствующим имени сохранённой сессии. При возникновении проблем с нахождением директории «%TEMP%» можно нажать кнопку с троеточием и уточнить, что это за директория (например, «C:\Users\ваше_имя\AppData\Local\Temp»). Или изменить путь до логов на какой-то более простой.

- Нажать кнопку «Ok».

- Попробовать подключиться, найти файл с логом и выслать его администрации ИВЦ.

Преобразование ключей

В Unix-системах закрытая часть ключа хранится в формате, отличном от используемого в созданном puttygen файле *.ppk. Поэтому при необходимости использовать ключ в операционной системе другого типа его необходимо преобразовать.

Преобразование созданного с помощью puttygen ключа для его использования в ОС Unix-семейства:

- Запустить puttygen.

- Нажать кнопку 'Load', загрузить закрытую часть ключа, указав нужный файл и введя парольную фразу.

- В меню вверху окна программы выбрать пункт 'Conversions', в нём выбрать 'Export OpenSSH key', сохранить файл как 'id_ed25519'.

- Скопировать id_ed25519 в ~/.ssh/id_ed25519 Unix-системы и сменить права на файл, как описано выше.

Преобразование созданного с помощью ssh-keygen ключа для его использования в ОС Windows-семейства:

- Скопировать файл 'id_ed25519' в ОС Windows.

- Запустить puttygen.

- В меню вверху окна программы выбрать пункт 'Conversions', в нём выбрать 'Import key', указать нужный файл и ввести парольную фразу.

- Сохранить закрытую часть, нажав кнопку 'Save private key'.